Warnung vor diesem Mailinhalt und dieser jungen Dame (die selber sicherlich nichts dafür kann, dass dieses Bild missbraucht wird)

Wer aktuell als Arbeitgeber eine Stelle offen hat, lässt sich schnell verleiten folgende Mail als ernsthafte Bewerbung anzusehen.

Leider hängt im Zipanhang eine Variante der Cerber Ransomware :-(

Hier mal der Text und das dazugehörige Bild der angeblichen Bewerberin

------------------------------------------------------------

Sehr geehrte Damen und Herren,

anbei erhalten Sie meine Bewerbung für Ihre bei der Arbeitsagentur ausgeschriebene Stelle.

Warum ich die Stelle optimal ausfüllen kann und Ihrem Unternehmen durch meine Erfahrung zahlreiche Vorteile biete,

entnehmen Sie bitte meinen ausführlichen und angehängten Bewerbungsunterlagen.

Ich freue mich, wenn ich mich Ihnen noch einmal persönlich vorstellen kann.

Mit freundlichen Grüßen,

Franziska Herrlich

oder auch Anna Liebmann und sicherlich taucht so ein Text auch mit noch mehr Namen auf

--------------------------------

Hier das dazugehörige Bild was ebenfalls gleich auftaucht und Vertrauen erwecken soll

Also nochmal die Warnung: Wer diese Dame im Mailanhang findet öffnet AUF KEINEN FALL, NIE-NIMMER-NICHT DEN DATEIANHANG, denn

dort findet sich ein .js File welches danach die Cerber Ransomware herunterläddt und sofort ausführt !!!!!!

Ansonsten sind ohne entsprechenden Antivirus die Dateien in kürzester Zeit verschlüsselt.

Allerdings haben die Dateien eine andere Endung als .cerber

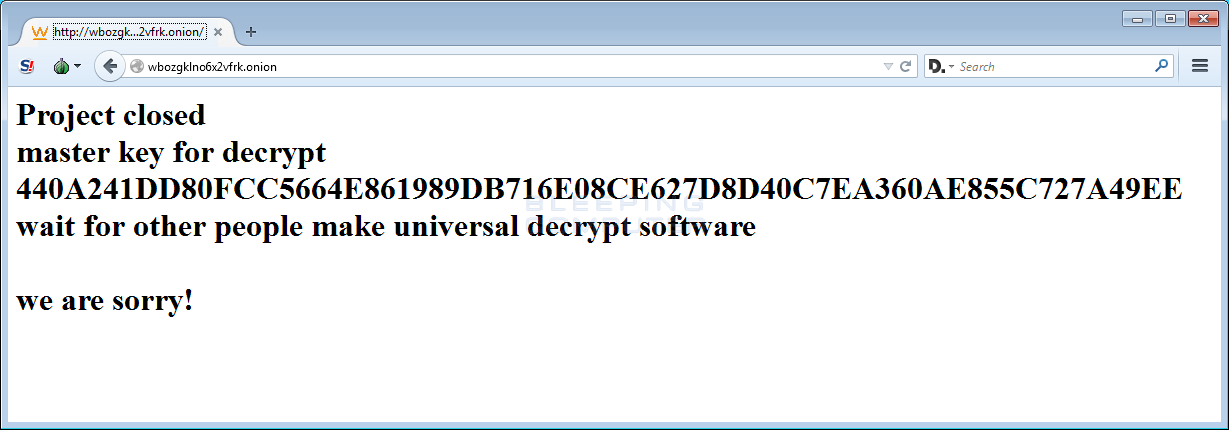

Ob man die Dateien wieder entschlüsseln kann, kann ich noch nicht sagen, denn komischerweise gibt es die oben angeführte Seite von Checkpoint nicht mehr ?

Es taucht immer "Server not found auf"...