Hallo Forum,

kann ich die Sicherheit eines mit BitLocker verschlüsseltem System erhöhen, wenn ich den TPM Chip nicht nutze?

MfG

xsid

BitLocker Keyboard deutsch, jetzt englisch

Wie kann ich BitLocker von Windows 10 22H2 dazu bewegen beim Login eine deutsches Keyboard zu verwenden?

CB https://www.computerbase.de/forum/threads/bitlocker-boot-tastaturlayout.1675757

Ist das ein sinnvolles Vorgehen?

Tastatur Layout ändern https://www.wintotal.de/tipp/tastaturlayout-den-eigenen-wuenschen-anpassen/

Bitlocker Passwort ändern https://hdwh.de/bitlocker-passwort-aendern-in-windows-10/

Meine Lösung: Bitlocker Passwort in Windows 10 geändert, zuvor Tastatur gedanklich auf ein US-Layout umgelabelt,

Passwort eingegegeben. Merke: Das Passwort ist durch das US Layout ein anderes, als die Tasten die man eingibt.

Dann Wiederherstellungschlüssel erneut gesichert.

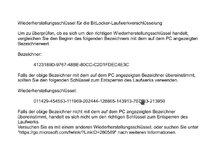

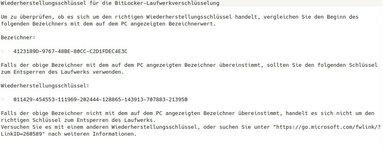

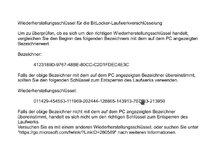

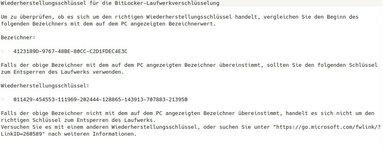

Flogende Wiederherstellungschlüssel kann ich mir bei der Einrichtung sichern:

wiederherstellungschluessel.pdf

Screenshot:

Oder als Textfile

BitLocker-Wiederherstellungsschlüssel 4123189D-9767-48BE-80CC-C2D1FDEC4E3C.TXT

Beide Schlüsselvarianten habe ich mir außerhalb des Windows 10 Systems gesichert.

Das System hat keinen TPM Chip.

Was sollte ich weiterhin um bei evtl. später auftauchenden Problemen diesen gewappnet zu sein?

Benötige ich weitere Schlüssel, kann ich weitere Schlüssel erzeugen?

Häufig gestellte Fragen zur BitLocker-Schlüsselverwaltung https://learn.microsoft.com/de-de/w...ection/bitlocker/bitlocker-key-management-faq

kann ich die Sicherheit eines mit BitLocker verschlüsseltem System erhöhen, wenn ich den TPM Chip nicht nutze?

MfG

xsid

Beitrag automatisch zusammengeführt:

BitLocker Keyboard deutsch, jetzt englisch

Wie kann ich BitLocker von Windows 10 22H2 dazu bewegen beim Login eine deutsches Keyboard zu verwenden?

CB https://www.computerbase.de/forum/threads/bitlocker-boot-tastaturlayout.1675757

Bist du sicher? Guck lieber nochmal gründlich nach.

Das ist ein BUG. Eigentlich sollte ausschliesslich das englishe Layout geladen werden. Das deutsche Layout steht für die Preboot Authentification garnicht zur Verfügung :freak:

Deswegen stellt man ja die Tastatur in Windows auf Englisch US und legt dann ein Passwort fest.

Das ist im Übrigen kein Workaround, sondern die übliche Vorgehensweise.

Ist das ein sinnvolles Vorgehen?

Tastatur Layout ändern https://www.wintotal.de/tipp/tastaturlayout-den-eigenen-wuenschen-anpassen/

Bitlocker Passwort ändern https://hdwh.de/bitlocker-passwort-aendern-in-windows-10/

Meine Lösung: Bitlocker Passwort in Windows 10 geändert, zuvor Tastatur gedanklich auf ein US-Layout umgelabelt,

Passwort eingegegeben. Merke: Das Passwort ist durch das US Layout ein anderes, als die Tasten die man eingibt.

Dann Wiederherstellungschlüssel erneut gesichert.

Beitrag automatisch zusammengeführt:

Flogende Wiederherstellungschlüssel kann ich mir bei der Einrichtung sichern:

wiederherstellungschluessel.pdf

Screenshot:

Oder als Textfile

BitLocker-Wiederherstellungsschlüssel 4123189D-9767-48BE-80CC-C2D1FDEC4E3C.TXT

Beide Schlüsselvarianten habe ich mir außerhalb des Windows 10 Systems gesichert.

Das System hat keinen TPM Chip.

Was sollte ich weiterhin um bei evtl. später auftauchenden Problemen diesen gewappnet zu sein?

Benötige ich weitere Schlüssel, kann ich weitere Schlüssel erzeugen?

Häufig gestellte Fragen zur BitLocker-Schlüsselverwaltung https://learn.microsoft.com/de-de/w...ection/bitlocker/bitlocker-key-management-faq

Zuletzt bearbeitet: