G

Gelöschtes Mitglied 33511

Guest

Themenstarter

Hallo,

habe hier ein neues T470p (20J60016GE) - verbaut ist eine Samsung PM981 mit 512GB.

Leider bekomme ich auch nach einer sauberen UEFI-Neuinstallation von Windows 10 Pro keine Bitlocker-Hardwareverschlüsselung aktiviert inch:

inch:

TCG OPAL 2.0 unterstützt sie ja laut Datasheet, von IEEE 1667 finde ich aber nirgendswo was :

https://cdn-reichelt.de/documents/datenblatt/E600/SAMSUNG_PM981_DB_EN.pdf

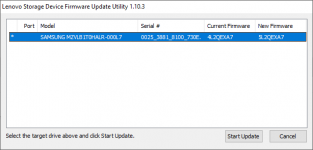

Samsung Magican für Consumer SSD's erkennt die PM981 natürlich nicht - das Data Center Magician SSD Management Utility will auch nicht funktionieren...

Hat also irgendjemand eine Idee wie ich zur Lösung des Problems komme?

habe hier ein neues T470p (20J60016GE) - verbaut ist eine Samsung PM981 mit 512GB.

Leider bekomme ich auch nach einer sauberen UEFI-Neuinstallation von Windows 10 Pro keine Bitlocker-Hardwareverschlüsselung aktiviert

TCG OPAL 2.0 unterstützt sie ja laut Datasheet, von IEEE 1667 finde ich aber nirgendswo was :

https://cdn-reichelt.de/documents/datenblatt/E600/SAMSUNG_PM981_DB_EN.pdf

Samsung Magican für Consumer SSD's erkennt die PM981 natürlich nicht - das Data Center Magician SSD Management Utility will auch nicht funktionieren...

Hat also irgendjemand eine Idee wie ich zur Lösung des Problems komme?

Zuletzt bearbeitet von einem Moderator: