Hallo Zusammen,

ist zwar nicht ganz Foren-Nah, aber einen Versuch ist's wert

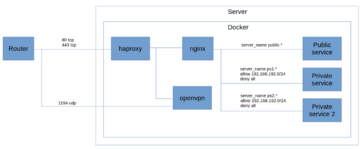

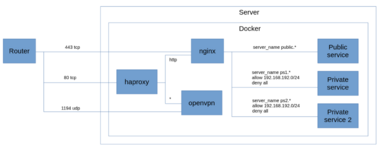

Ziel: Ich würde gerne via TCP über Port 443 eine Verbindung zu meinem VPN-Server aufbauen können.

Der Server läuft lokal hinter meinem Router.

TCP und Port 443 sind ein muss, da der auch restriktiv abgeriegelten Netzwerken freigegeben ist (im Gegensatz zu UDP und 1194 o.ä.).

Problem: Hinter Port 443 läuft ein nginx Reverseproxy (und dahinter Web-Services). Der VPN Traffic müsste darüber geroutet werden.

Meine Idee war, den TCP-Traffic über das Stream-Modul an den VPN-Server weiterzuleiten. Config wie folgt:

Das erzeugt aber nur einen TCP packet size error.

Macht mir da die SSL-Termination einen strich durch die Rechnung (SSL ist für alle anderen Server aktiviert)? Funktioniert das überhaupt grundsätzlich?

Bis jetzt hab ich nur Vorschläge zu Configurationen gefunden, bei denen der 443 exklusiv für VPN zu Verfügung steht...

Grüße

Alex

ist zwar nicht ganz Foren-Nah, aber einen Versuch ist's wert

Ziel: Ich würde gerne via TCP über Port 443 eine Verbindung zu meinem VPN-Server aufbauen können.

Der Server läuft lokal hinter meinem Router.

TCP und Port 443 sind ein muss, da der auch restriktiv abgeriegelten Netzwerken freigegeben ist (im Gegensatz zu UDP und 1194 o.ä.).

Problem: Hinter Port 443 läuft ein nginx Reverseproxy (und dahinter Web-Services). Der VPN Traffic müsste darüber geroutet werden.

Meine Idee war, den TCP-Traffic über das Stream-Modul an den VPN-Server weiterzuleiten. Config wie folgt:

Code:

stream {

upstream backend {

set $upstream_app openvpnsg;

set $upstream_port 443;

proxy_pass $upstream_app:$upstream_port;

}

server {

listen 443 so_keealive=on;

server_name vpns.*;

proxy_connect_timeout 300s;

proxy_timeout 300s;

proxy_pass backend;

}

}Das erzeugt aber nur einen TCP packet size error.

Macht mir da die SSL-Termination einen strich durch die Rechnung (SSL ist für alle anderen Server aktiviert)? Funktioniert das überhaupt grundsätzlich?

Bis jetzt hab ich nur Vorschläge zu Configurationen gefunden, bei denen der 443 exklusiv für VPN zu Verfügung steht...

Grüße

Alex