Hallo,

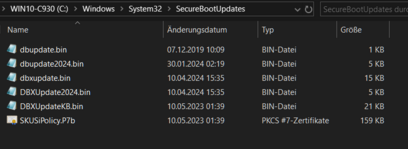

bei den aktuellen Thinkpads sind ja bekanntlich ab Werk vorinstallierte Keys für die Secure Boot Nutzung installiert, welche man bei Bedarf löschen kann, oder über die "Restore Factory Keys" wiederherstellen kann.

Weiterhin gibt es die Funktion "Reset to Setup Mode", wodurch offensichtlich die Keys gelöscht werden und sich der "Secure Boot Mode" auf "Setup mode" ändert.

Was mich nun irritiert:

Bei aktivieren der "Reset to Setup Mode" und einer anschließenden Windows Installation, bleibt der "Secure Boot Mode" weiterhin auf Setup stehen. Es landen auch keine neuen Keys in den Einträgen unter "Key Mgmt".

Wozu ist diese "Setup Mode" Funktion dann da?

Ein wirklich funktionierenden aktiven Secure Boot kommt hier aktuell nur zustande, wenn ich die "Restore Factory Keys"-Funktion nutze und der "Secure Boot Mode" auf "User Mode" steht.

Wer kennt sich hier genauer aus und kann das Thema "Setup Mode" erklären.

Vielen Dank

Mixfreak

bei den aktuellen Thinkpads sind ja bekanntlich ab Werk vorinstallierte Keys für die Secure Boot Nutzung installiert, welche man bei Bedarf löschen kann, oder über die "Restore Factory Keys" wiederherstellen kann.

Weiterhin gibt es die Funktion "Reset to Setup Mode", wodurch offensichtlich die Keys gelöscht werden und sich der "Secure Boot Mode" auf "Setup mode" ändert.

Was mich nun irritiert:

Bei aktivieren der "Reset to Setup Mode" und einer anschließenden Windows Installation, bleibt der "Secure Boot Mode" weiterhin auf Setup stehen. Es landen auch keine neuen Keys in den Einträgen unter "Key Mgmt".

Wozu ist diese "Setup Mode" Funktion dann da?

Ein wirklich funktionierenden aktiven Secure Boot kommt hier aktuell nur zustande, wenn ich die "Restore Factory Keys"-Funktion nutze und der "Secure Boot Mode" auf "User Mode" steht.

Wer kennt sich hier genauer aus und kann das Thema "Setup Mode" erklären.

Vielen Dank

Mixfreak