Ja, habe den Artikel eben auch gerade gelesen und muss sagen, dass die Überschrift zwar nicht falsch ist, aber irgendwie falsche Dinge suggeriert. Ohne den kompletten Kontext des Artikels (und sogar teilweise erst aus den Kommentaren zum Artikel) zu haben, suggeriert die Überschrift ein verseuchtes Update, was dann für alle einer gewissen Version oder in einem gewissen Zeitraum eingespielt wurde. Und das stimmt nicht.

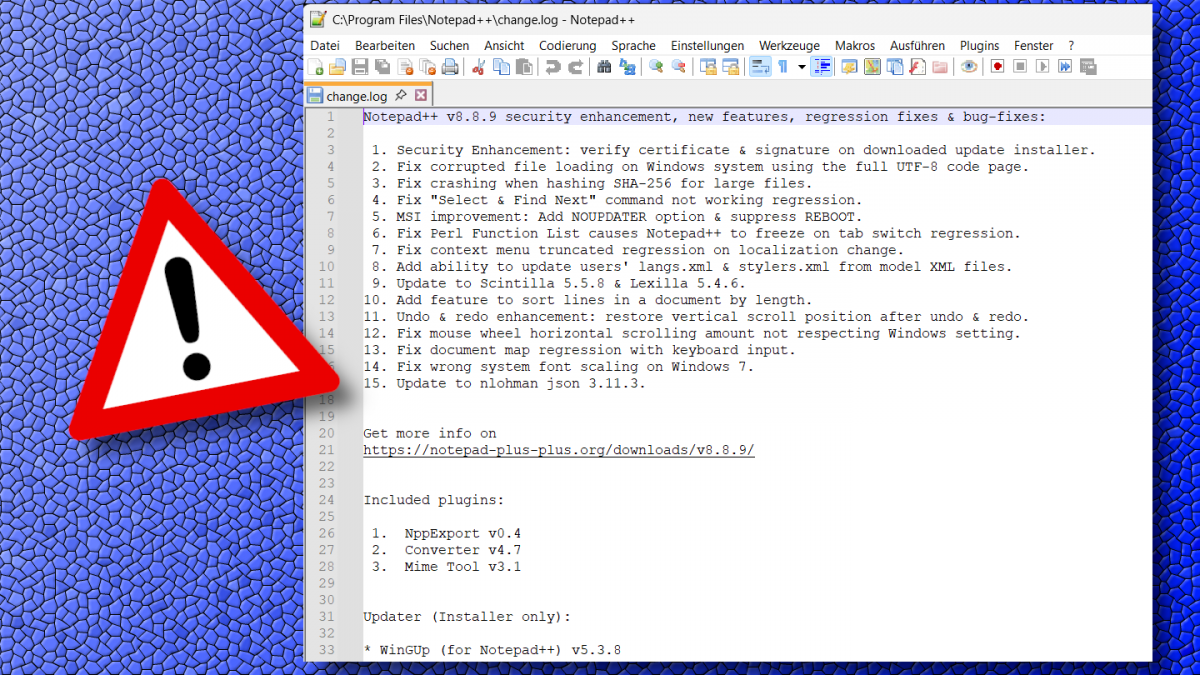

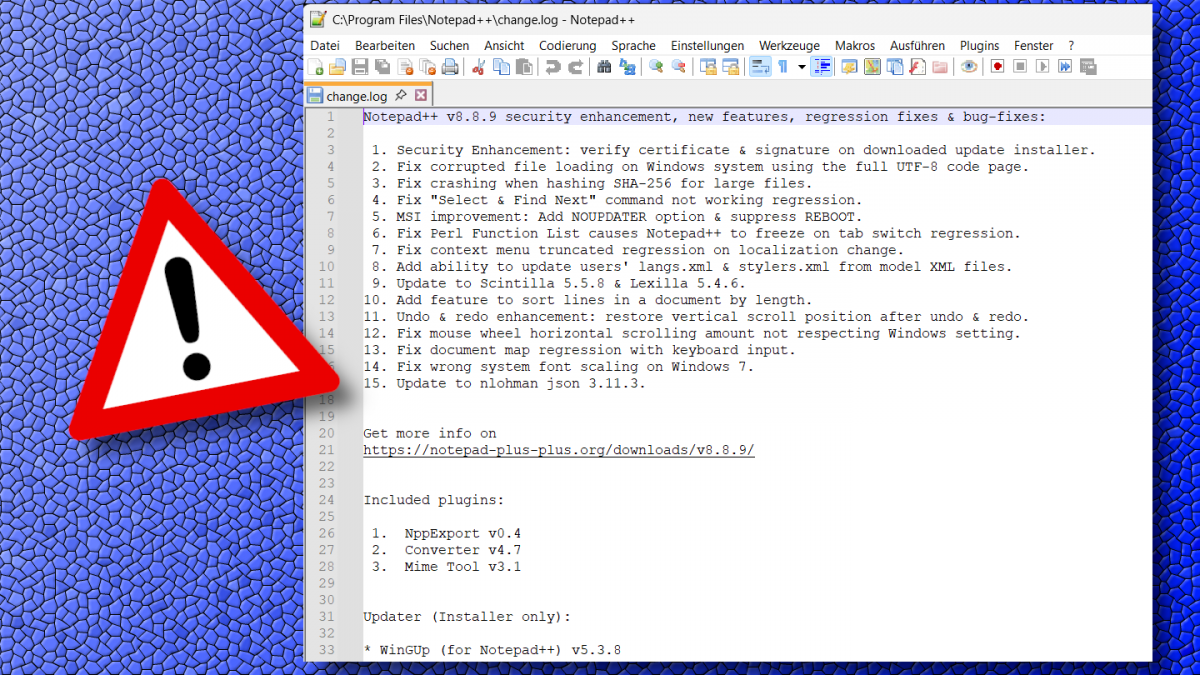

Zur Erklärung hier der Ablauf: Der Updater prüft, ob es auf der Notepad++-Website ein Update gibt. Wenn ja, lädt es das Update runter und installiert es. Um sicher zu gehen, dass das Update auch valide ist, wird die Gültigkeit der Signatur des Updates zwischen Download und Installation geprüft und das Update nur installiert, wenn es eine gültige Signatur aufweist. So war es lange, so ist es jetzt auch wieder. Nur zwischendurch gab es einen (kurzen) Zeitraum, in dem erst gar keine Signaturprüfung ausgeführt wurde. Kurz danach dann nach einem Update wurde die Signatur zwar wieder geprüft, aber nicht mehr gegen ein "richtiges" Zertifikat, sondern gegen ein selbst-signiertes, dessen Schlüssel auch noch öffentlich im Github lagen - das ist dann auch nicht besser als gar keine Prüfung.

In diesem Zeitraum, in dem es keine Überprüfung gab bzw. wo jeder jedes "Update" gültig signieren konnte, konnte man dem Updater also ein vermeintliches Update unterjubeln, den dieser dann installiert hat, selbst wenn es gar kein richtiges Update sondern Schadsoftware war.

Nur: Dafür muss man entweder den Webserver von Notepad++ hacken um die Updateprüfung bzw. die URL zum Update zu manipulieren. Aber der Server wurde ja nicht gehackt. Oder man muss sich als Man-in-the-middle irgendwo in den Datenverkehr einklinken, diesen auf einen eigenen Server umleiten und dort eine modifizierte Update-Datei ausliefern. Und das ist gar nicht so einfach. Entweder müssen dein PC oder dein Router vorher schon infiziert bzw. gehackt sein, damit man z.B. deine DNS-Server abändern und auf einem eigenen dann andere Einträge ausliefern kann. Oder die DNS-Server müssen gehackt sein und falsche Einträge zurückliefern. Oder die Datenverbindung muss irgendwo auf dem Weg von deinem Router zum Notepad++-Server (also beim Internetanbieter) gekapert sein, damit dir jemand da die Dinge einschleusen kann. Dafür muss aber jemand eben wie gesagt deinen Internetanbieter hacken oder die Leitungen manipulieren und/oder den DNS-Server deines Anbieters hacken. Und das ist hier offenbar passiert. Das macht man nicht einfach so. Das sind keine Skriptkiddies. Da steckt schon sehr (!) viel mehr dahinter!

Von daher: Gar keine Frage, dass der Updater von Notepad++ hier übergangsweise eine Lücke aufwies, durch die dieser Angriff überhaupt erst möglich wurde. Aber der eigentliche Angriff ist nicht bei Notepad++ erfolgt! Der eigentliche Angriff war irgendwo ein MITM-Angriff auf die Datenverbindung bzw. Manipulation der DNS-Antworten!

Übrigens: Die Nutzung von DNSSEC kann hier verhindern, dass einem falsche DNS-Einträge von einem manipulierten DNS-Server untergejubelt werden und die Website von Notepad++ sollte auch mit einem gültigen Zertifikat versehen sein, das normalerweise immer geprüft wird. Das HSTS-Feature von HTTP(S) kann außerdem dafür sorgen, dass auch niemand dafür sorgt, dass die Website dann halt einfach unverschlüsselt ausgeliefert wird, sondern immer das gültige Zertifikat erfordert.

www.heise.de

www.heise.de