Bezüglich CPU Microcode-Update gibt es für die älteren ThinkPads vielleicht noch ne Chance, auch wenn Lenovo kein Biosupdate mehr rausbringt. Intel müsste nur ein Microcode-File für ältere CPUs bereitstellen durch welches Spectre und Meltdown gefixt werden.

Die Jungs von VMWare bieten schon seit einer ganzen Weile ein Windows-Tool inkl. signiertemTreiber zum Update des Microcodes für Intel und AMD CPUs an.

https://labs.vmware.com/flings/vmware-cpu-microcode-update-driver#instructions

Intel bringt alle 3 Monate Microcode-Updates für seine CPUs raus, der letzte Stand ist von gestern, dem

08.01.2018:

https://downloadcenter.intel.com/download/27431/Linux-Processor-Microcode-Data-File?v=t

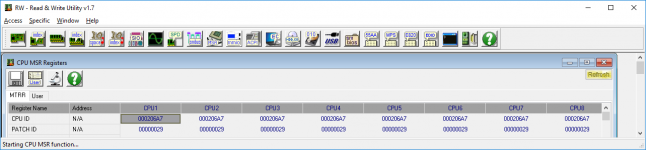

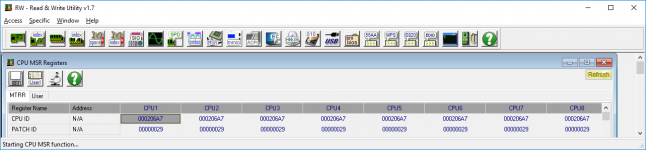

Mit welcher Microcode Version eine CPU läuft, lässt sich zum Beispiel mit dem bekannten RW-Utility (einfach mal nach Googlen) rausfinden:

Anhang anzeigen 136985

Der SandyBridge i7-2820QM in meinem W520 verwendet noch eine Microcode Version

0x29.

Wer es nicht erwarten kann, kann natürlich auch alle 3 Monate seiner CPU ein Microcode-Update gönnen und im Anschluss Spectre und Meltdown gegenprüfen. :thumbsup:

Nicht vergessen, es ist nur ein Treiber der den Microcode bei jedem Start von Windows temporär nachläd...

EDIT: Es scheint so, als ob der Treiber den Microcode zu spät läd, sodass Windows einen potentiellen Fix für Spectre und Meltdown nicht erkennt:

https://labs.vmware.com/flings/vmware-cpu-microcode-update-driver#comments

Grüße

Cyrix