dark_rider

Active member

- Registriert

- 7 Aug. 2008

- Beiträge

- 1.842

Hallo zusammen,

wie in einem anderen Thread (https://thinkpad-forum.de/threads/2...lung-Bitlocker-o-auch-eDrive-OPAL-o-Ä-möglich) besprochen, ist meine SSD leider unverschlüsselt und unterstützt scheinbar keine Hardware-basierte Verschlüsselung.

Was ich mich frage: Bringt ein Laufwerks-Passwort nicht auch bei einer unverschlüsselten SSD schon eine Menge hinsichtlich Datenschutz bei Diebstahl? Denn der Dieb könnte so auf normalem Wege ohne Passwort das Laufwerk nicht auslesen - er müsste vielmehr schon den Laufwerks-Controller umgehen. Aber welcher gemeine Dieb, der es auf den Wiederverkaufswert des Notebooks und nicht auf die Daten darauf abgesehen hat, nimmt eine SSD auseinander und bringt die Chips über einen anderen Controller zum Laufen oder gibt sie zum Forensik-Unternehmen und lässt sie dort gegen horrende Kosten wiederherstellen?

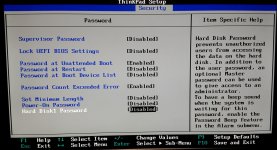

Mein T460s bietet im BIOS ein Laufwerks-Passwort an:

Kann beim Setzen eines solchen etwas schiefgehen und irgendwie ein Datenverlust drohen?

wie in einem anderen Thread (https://thinkpad-forum.de/threads/2...lung-Bitlocker-o-auch-eDrive-OPAL-o-Ä-möglich) besprochen, ist meine SSD leider unverschlüsselt und unterstützt scheinbar keine Hardware-basierte Verschlüsselung.

Was ich mich frage: Bringt ein Laufwerks-Passwort nicht auch bei einer unverschlüsselten SSD schon eine Menge hinsichtlich Datenschutz bei Diebstahl? Denn der Dieb könnte so auf normalem Wege ohne Passwort das Laufwerk nicht auslesen - er müsste vielmehr schon den Laufwerks-Controller umgehen. Aber welcher gemeine Dieb, der es auf den Wiederverkaufswert des Notebooks und nicht auf die Daten darauf abgesehen hat, nimmt eine SSD auseinander und bringt die Chips über einen anderen Controller zum Laufen oder gibt sie zum Forensik-Unternehmen und lässt sie dort gegen horrende Kosten wiederherstellen?

Mein T460s bietet im BIOS ein Laufwerks-Passwort an:

Kann beim Setzen eines solchen etwas schiefgehen und irgendwie ein Datenverlust drohen?