Ich wollte mit dem Post eigentlich gar keine große Diskussion entfachen. Ich gelobe Besserung und werde das nächste Mal schnell eine Zusammenfassung schreiben. Dennoch, auch in einem deutschen Forum sollte man Artikel in englischer Sprache verlinken dürfen. Die Artikel sind meist leicht zu verstehen und Englisch gehört für viele Berufsgruppen ohnehin zum Alltag.

App installieren

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Anmerkung: This feature may not be available in some browsers.

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

[Sammelthread] Artikel rund um sicherheitsrelevante Themen und Aspekte

- Ersteller Helios

- Erstellt am

Pferdle

Active member

- Registriert

- 6 Juli 2012

- Beiträge

- 1.852

Na dann hoffe ich mal nicht.Wer dennoch auf dem aktuellen Stand bleiben will, und ich hoffe, dass das auch ein Anreiz für jeden technisch versierten Menschen hier ist, muss nun mal zumindest Englisch lesen können.

Dann gibts Betriebssystem demnächst nur noch in Englisch? Bedienungsanleitungen auch nur noch in Englisch? Wann muß ich mich an der ALDI-Kasse in Englisch unterhalten???

Dann können wir Deutschkurse für Ausländer auch gleich mit abschaffen, wenn das 21.Jh Nationalsprachen abschafft. Mich wundern Wahlergebnisse schon lange nicht mehr.

- Registriert

- 14 Nov. 2006

- Beiträge

- 10.569

Wann muß ich mich an der ALDI-Kasse in Englisch unterhalten???

jetzt übertreibst Du aber maßlos...

Äpfel, Birnen und so.....was die Aldi-Kasse mit dem wissenschaftlichen Sektor zu tun hat kannst Du aber bestimmt auch erklären...

Übrigens hatten wir hier in der Forenleitung mal vor langer Zeit gesagt, dass deutsche & englische Beiträge ok sind, da der Großteil der User diese lesen kann. Wer des englischen nicht mächtig ist kann das ja gerne schreiben, es wird sich garantiert ein Mitglied finden, welches eine kurze Zusammenfassung übersetzt.

- Registriert

- 20 Apr. 2007

- Beiträge

- 71.975

Wenn man ein paar Stunden wartet, kann man alles in deutsch bei Heise nachlesen:

Wir sind hier zwar in einem Informationstechnik-orientiertem Forum, aber es gibt hier auch User, die Probleme mit der englischen Sprache haben, darum sollte man ruhig auch die Muttersprache nutzen.

Im Web-Interface einiger Netgear-Router klafft offenbar eine kritische Sicherheitslücke, die Angreifer leicht ausnutzen können, um Code mit Root-Rechten auszuführen. Schutz verspricht bisher nur ein unorthodoxer Weg: Man soll die Lücke selbst ausnutzen.

In Netgear-Routern klafft eine kritische Sicherheitslücke, durch die Angreifer die Kontrolle über die Geräte übernehmen können. Die Lücke ist trivial ausnutzbar, Betroffene sollten daher schnell handeln.

...

Wer einen der betroffenen Router einsetzt, hat ein Problem: Netgear hat bislang keine Firmware-Updates herausgegeben, um die Geräte abzusichern. Im Support-Bereich des Unternehmens erfährt man lediglich, dass Netgear über das Sicherheitsproblem informiert ist und den Fall untersucht. Bas' Blog empfiehlt unterdessen einen unorthodoxen Weg, die Netgear-Router zu schützen. Betroffene sollen die Lücke selbst ausnutzen, um den verwundbaren Webserver abzuschießen. Das erledigt man mit dem folgenden Befehl:

http://<Router-IP>/cgi-bin/;killall$IFS'httpd'

Die Kehrseite der Medaille ist, dass man den Router danach nicht mehr per Web-Oberfläche konfigurieren kann

...

Wir sind hier zwar in einem Informationstechnik-orientiertem Forum, aber es gibt hier auch User, die Probleme mit der englischen Sprache haben, darum sollte man ruhig auch die Muttersprache nutzen.

Netgear - Zahlreiche Router über Weboberfläche angreifbar

Kompletter Artikel: ComputerBase.de: Netgear - Zahlreiche Router über Weboberfläche angreifbarNetgear hat bestätigt, dass zahlreiche aktuelle Router des Unternehmens eine Sicherheitslücke aufweisen, die es Dritten ermöglicht, Root-Zugriff zu erlangen. Das Leck findet sich im Webserver, der die Oberfläche zur Konfiguration bereitstellt. Für erste Router sind neue Firmware-Versionen als Beta erschienen.

Wird der Router im Netzwerk über http://<IP des Routers>/cgi-bin/;BEFEHL kontaktiert, können beliebige Kommandos auf Kommandozeilenebene ausgeführt werden. Diese Aufrufe lassen sich auch in Webseiten einbetten, so dass der Zugriff sogar über das Internet erfolgen kann. Dem Angreifer wäre daraufhin die Überwachung der Aktivitäten im Netzwerk, die Einsicht freigegebener Daten oder deren Übertragung, sowie die Installation von Malware, beispielsweise zum Ausbau eines Botnetzes, möglich.

- Registriert

- 20 Apr. 2007

- Beiträge

- 71.975

Beitrag von Helios aus https://thinkpad-forum.de/threads/1...sicherheitsrelevante-Themen-und-Aspekte/page4

hierher verschoben.

(Dieser Thread wird später in o.a. verlinkten Sammelthread eingefügt)

hierher verschoben.

(Dieser Thread wird später in o.a. verlinkten Sammelthread eingefügt)

Betroffende Router:

- R6250

- R6400

- R6700

- R7000

- R7100LG

- R7300

- R7900

- R8000

Zuletzt bearbeitet:

- Registriert

- 20 Apr. 2007

- Beiträge

- 71.975

Das BSI hat das Problem in Risikostufe 5 (sehr hoch) eingestuft:

https://www.bsi-fuer-buerger.de/SharedDocs/Warnmeldungen/DE/TW/warnmeldung_tw-t16-0141.html

Für drei Modelle gibt es updates (Beta):

https://www.bsi-fuer-buerger.de/SharedDocs/Warnmeldungen/DE/TW/warnmeldung_tw-t16-0141.html

Für drei Modelle gibt es updates (Beta):

HeiseEine abgesicherte Firmware gibt es derzeit nur für die Modelle R6400, R7000 und R8000. Netgear bezeichnet die drei Firmware-Images als Beta, es ist also möglich, dass sie noch nicht ganz stabil laufen. Bei einem kurzen Test von heise Security ließ sich die Schwachstelle nach dem Update tatsächlich nicht mehr auf dem bekannten Weg ausnutzen.

Selbst habe ich hier einen R7000 und einen R7500, beide jedoch schon eine Weile nicht mehr in Betrieb.

Kaum hatte ich den R7500 (Nighthawk X4) neu gekauft, als er in den Handel kam, wurde das Ding bereits aus dem Support gestrichen. Ja mal ganz klasse :cursing:.

Kaum hatte ich den R7500 (Nighthawk X4) neu gekauft, als er in den Handel kam, wurde das Ding bereits aus dem Support gestrichen. Ja mal ganz klasse :cursing:.

Zuletzt bearbeitet:

Malware Found in the Firmware of 26 Low-Cost Android Devices

Kompletter Artikel: BleepingComputer - Malware Found in the Firmware of 26 Low-Cost Android DevicesSecurity researchers have found malware hidden in the firmware of several low-end Android smartphones and tablets, malware which is used to show ads and install unwanted apps on the devices of unsuspecting users.

According to a report, the following 26 Android device models are affected:

The common link between all these devices is that all are low-cost devices, mostly marketed in Russia, and which run on MediaTek chipsets.

- MegaFon Login 4 LTE

- Irbis TZ85

- Irbis TX97

- Irbis TZ43

- Bravis NB85

- Bravis NB105

- SUPRA M72KG

- SUPRA M729G

- SUPRA V2N10

- Pixus Touch 7.85 3G

- Itell K3300

- General Satellite GS700

- Digma Plane 9.7 3G

- Nomi C07000

- Prestigio MultiPad Wize 3021 3G

- Prestigio MultiPad PMT5001 3G

- Optima 10.1 3G TT1040MG

- Marshal ME-711

- 7 MID

- Explay Imperium 8

- Perfeo 9032_3G

- Ritmix RMD-1121

- Oysters T72HM 3G

- Irbis tz70

- Irbis tz56

- Jeka JK103

Auf der Liste der Android-Smartphones, welche Backdoors enthalten und regelmässig nach Hause telefonieren (zu Shanghai Adups Technology Co. Ltd.), steht auch die Marke Lenovo.

Android Adups Backdoor Became Active 5 Months, Affected 43 Phone Vendors

Android Adups Backdoor Became Active 5 Months, Affected 43 Phone Vendors

Kompletter Artikel: Android Adups Backdoor Became Active 5 Months, Affected 43 Phone VendorsThe backdoor found in the firmware of various low-end Android smartphones, which was traced back to a Chinese company, was active since July this year, according to mobile security firm Trustlook.

The existence of this backdoor came to light in mid-November when security firm Kryptowire published a report revealing that Chinese company Shanghai Adups Technology Co. Ltd. (Adups in this article) had included malicious code in the firmware it sold to numerous Android phone manufacturers.

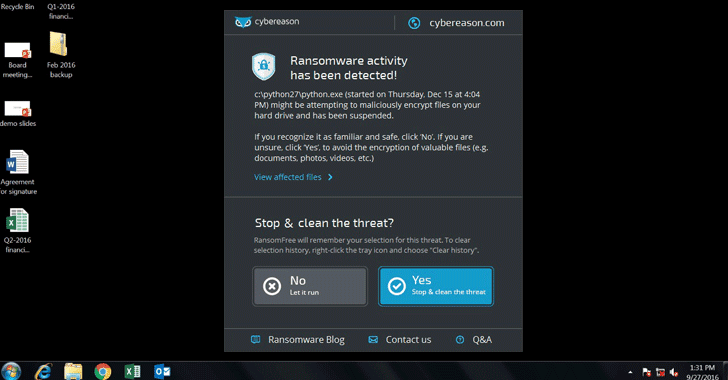

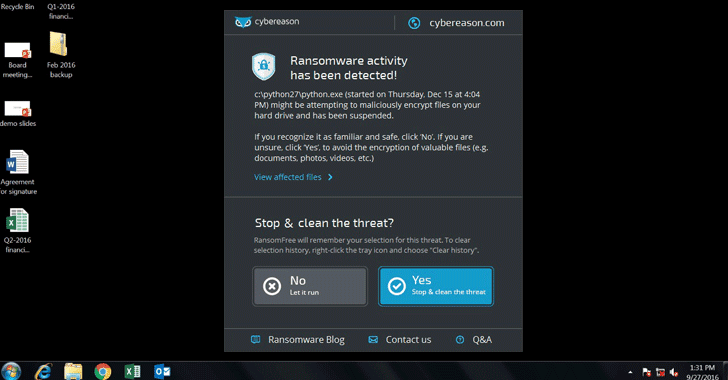

RansomFree Is the Latest App That Tries to Stop Ransomware Infections on Windows

TheHackerNews - RansomFree Tool Detects Never-Seen-Before Ransomware Before It Encrypts Your Data

Kompletter Artikel: BleepingComputer - RansomFree Is the Latest App That Tries to Stop Ransomware Infections on WindowsThe team at Cybereason released today a new tool that tries to help users stay safe from ransomware infections.

Named RansomFree, this application can help users of Windows 7, 8 and 10, and Windows Server 2010 R2 and 2008 R2 PCs.

According to a test performed by Bleeping Computer's Lawrence Abrams, under the hood RansomFree works by creating randomly-named folders throughout the filesystem that act as honeypots.

These folder names start with characters like ~ or ! because they are low on the ASCII table and thus will be scanned first by ransomware.

TheHackerNews - RansomFree Tool Detects Never-Seen-Before Ransomware Before It Encrypts Your Data

Zuletzt bearbeitet:

- Registriert

- 20 Apr. 2007

- Beiträge

- 71.975

Für die Router R6250, R6400, R7000 und R8000 stehen ab sofort Firmware-Updates zur Verfügung. Die Installation der Updates wird dringend empfohlen. Für weitere sieben Router mit Sicherheitslücke steht bisher nur die Beta-Version zum Download bereit.

Quelle: Heise

[h=1]Die Schlangenöl-Branche[/h][FONT="]Antivirenprogramme gelten Nutzern und Systemadministratoren als unverzichtbar. Doch viele IT-Sicherheitsexperten sind extrem skeptisch. Antivirensoftware ist oft selbst voller Sicherheitslücken - und hat sehr grundsätzliche Grenzen.

http://www.golem.de/news/antivirensoftware-die-schlangenoel-branche-1612-125148.html

[/FONT]

http://www.golem.de/news/antivirensoftware-die-schlangenoel-branche-1612-125148.html

[/FONT]

Mysterious Rakos Botnet Rises in the Shadows by Targeting Linux Servers, IoT Devices

-------------------------------------------------------------------------------------------------------------------------------------

Kaspersky updates RannohDecryptor to decrypt CryptXXX's Crypt, Cryp1, and Crypz Extensions

Kompletter Artikel: BleepingComputer - Mysterious Rakos Botnet Rises in the Shadows by Targeting Linux Servers, IoT DevicesSomebody is building a botnet by infecting Linux servers and Linux-based IoT devices with a new malware strain named Rakos.

First detected online over the summer, this new malware strain is harmless, at least in its current variant.

Currently, the Rakos malware is used to carry out dictionary (brute-force) attacks against other devices, infecting victims with the Rakos strain, adding devices to a botnet, and using the newly acquired bots to find and brute-force other targets.

While no malicious activity has been detected originating from devices controlled by the Rakos malware, such as DDoS attacks and spam proxy traffic, this may still occur in the near future.

-------------------------------------------------------------------------------------------------------------------------------------

Kaspersky updates RannohDecryptor to decrypt CryptXXX's Crypt, Cryp1, and Crypz Extensions

Kompletter Artikel: BleepingComputer - Kaspersky updates RannohDecryptor to decrypt CryptXXX's Crypt, Cryp1, and Crypz ExtensionsIf you are a CryptXXX Ransomware victim who didn't pay the ransom and instead decided to store their encrypted files and ransom notes for future fixes then you are in luck. Today, Kaspersky announced that they have updated their RannohDecryptor utility to decrypt CryptXXX encrypted files that have the .crypt, .cryp1, and .crypz extension.

How to Protect and Harden a Computer against Ransomware

Kompletter Artikel: BleepingComputer - How to Protect and Harden a Computer against Ransomware

Written by Lawrence Abrams

2016 is almost over and it definitely taught us one thing; Ransomware is here to stay and it's only going to get worse. With even the smaller ransomware developers earning a lot of money, the ransomware explosion is going to continue with more innovative techniques used in 2017.

Therefore, it is important that every computer user, whether you are only using a computer at home or in the enterprise, needs to understand how to harden and protect their computer from ransomware. To help you, I have put together the most important steps a computer user needs to do in order to not only protect themselves from ransomware, but other malware that use similar infection methods.

I know this article is long, but computer security is something that takes effort. If you want to protect your computer and your assets, then I strongly suggest you print this article and read it as time permits.

Kompletter Artikel: BleepingComputer - How to Protect and Harden a Computer against Ransomware

Kaspersky: SSL interception differentiates certificates with a 32bit hash

[...]

Kaspersky's certificate interception has previously resulted in serious vulnerabilities, but quick review finds many simple problems still exist. for example, the way leaf certificates are cached uses an extremely naive fingerprinting technique.

[...]

You can reproduce this bug, by visiting https://autodiscover.manchesterct.gov, then https://news.ycombinator.com and observing that the content is signed by the wrong certificate. A hilarious screenshot is attached.

So if you use Kaspersky Antivirus in Manchester, Connecticut and were wondering why Hacker News didn't work sometimes, it's because of a critical vulnerability that has effectively disabled SSL certificate validation for all 400 million Kaspersky users.

[...]

https://bugs.chromium.org/p/project-zero/issues/detail?id=978

Wir reden hier von Software, die die Sicherheit eines Systems verbessern soll... :facepalm:

[...]

Kaspersky's certificate interception has previously resulted in serious vulnerabilities, but quick review finds many simple problems still exist. for example, the way leaf certificates are cached uses an extremely naive fingerprinting technique.

[...]

You can reproduce this bug, by visiting https://autodiscover.manchesterct.gov, then https://news.ycombinator.com and observing that the content is signed by the wrong certificate. A hilarious screenshot is attached.

So if you use Kaspersky Antivirus in Manchester, Connecticut and were wondering why Hacker News didn't work sometimes, it's because of a critical vulnerability that has effectively disabled SSL certificate validation for all 400 million Kaspersky users.

[...]

https://bugs.chromium.org/p/project-zero/issues/detail?id=978

Wir reden hier von Software, die die Sicherheit eines Systems verbessern soll... :facepalm: