App installieren

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Anmerkung: This feature may not be available in some browsers.

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Samsung 840 Evo - Wie Hardwareverschlüsselung aktivieren?

- Ersteller maetty3

- Erstellt am

speefak

New member

- Registriert

- 24 Sep. 2011

- Beiträge

- 35

das thema verschlüsselung ist für mich auch sehr interresant. ich habe hier auch alle systeme bis auf den backupserver direkt per crpto und LVM verschlüsselt, auf dem server liegen verschlüsselte backup container. die container sind lesabar, und auch kopierbar, aber ohne PW nutzlos. Falls sich mal irgendwie ein fehler in der crypto geschichte einschleicht hab ich so noch cie container files.

Aber zur HD : die umsetzung ist doch wieder eien totale Verarschung der Konzere :

- keine Sonderzeichen nutzbar ( wiso eigentlich - zu blöde um UTF8 richtig zu implementieren oder aus rücksicht auf die Windowsuser damit die sich nix kompliziertes merken müssen ? ),

- HD nur mit Hardware wieder nutzbar : Geht bestimmt von M$chrott aus, mitm windows hab ich hier grad für kunden das gleiche problem : speicher aufgerüstet und jetzt wird die windows CD benötigt - BEIM SPEICHERAUFRÜSTEN :cursing:

- Warum keine Opensource Implementierung wie die crypto geschichte. 8 Passwort slots, LVM support und und und.

FAZIT : die encryption option der Samsung EVO SSD ist de fakto nicht nutzbar - bzw mir wäre das risiko zu groß. MB hin = daten weg :zornig:

Aber zur HD : die umsetzung ist doch wieder eien totale Verarschung der Konzere :

- keine Sonderzeichen nutzbar ( wiso eigentlich - zu blöde um UTF8 richtig zu implementieren oder aus rücksicht auf die Windowsuser damit die sich nix kompliziertes merken müssen ? ),

- HD nur mit Hardware wieder nutzbar : Geht bestimmt von M$chrott aus, mitm windows hab ich hier grad für kunden das gleiche problem : speicher aufgerüstet und jetzt wird die windows CD benötigt - BEIM SPEICHERAUFRÜSTEN :cursing:

- Warum keine Opensource Implementierung wie die crypto geschichte. 8 Passwort slots, LVM support und und und.

FAZIT : die encryption option der Samsung EVO SSD ist de fakto nicht nutzbar - bzw mir wäre das risiko zu groß. MB hin = daten weg :zornig:

Und wofür brauchst du die Windows-CD? Das höre ich zum ersten Mal.hab ich hier grad für kunden das gleiche problem : speicher aufgerüstet und jetzt wird die windows CD benötigt - BEIM SPEICHERAUFRÜSTEN :cursing:

Weil es auf diesem Standard hier basiert: http://www.thomas-krenn.com/de/wiki/ATA_Security_Feature_Set- Warum keine Opensource Implementierung wie die crypto geschichte. 8 Passwort slots, LVM support und und und.

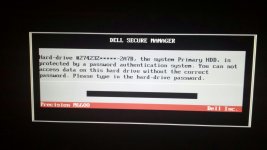

Darauf setzen sie halt... Der ist nun mal nicht zum typischen LUKS oder anderen Lösungen unter Linux kompatibel bzw. ist nun mal eine andere Lösung. Der Vorteil ist, dass es absolut Systemunabhängig ist, weil sich das BIOS um den Unlock kümmert und die SSD kümmert sich absolut transparent um die Verschlüsselung. Nichts gegen LUKS, habe ich selbst im Einsatz, aber nur so ist die SSD zu allen Betriebssystemen kompatibel.

Open Source wäre natürlich trotzdem möglich, dann müssten sie aber ihre komplette Firmware der SSD offenlegen.

speefak

New member

- Registriert

- 24 Sep. 2011

- Beiträge

- 35

Wofür ich die win CD brauche kann ich dir auch nicht sagen musste mal das installierte windows 7 hier fragen ...

OS unabhängig - mhhh also das ist ein schlechter witz ... EFI/UEFI und was es noch alles gibt in zig ausführungen und und und sollte die hardware gänzlich unabhängig machen. Das einzige was EFI/UEFI geschafft haben ist das totale chaos. Windows Linux ( versch. distries ) ist bei der nutzung des EFI/UEFI der blanke horror. Ich habe alles an EFI/UEFI runtergeschmissen, meine systeme in den "klassischen" bios mode versetzt oder einfach ohne efi installiert und grub-64-efi installiert fertig. Grub bietet doch alles was man braucht und vor allem : ES FUNKTIONIERT !

Das gleiche sehe ich nun bei den implementierungen der verschlüsselungstechnik. Es mag bei dem einen oder anderen funktionieren - soweit so gut - gibs aber fehler oder kleine konfigurations probleme ( ATA PW mit HD parmsetzen, nur 8 Buchstaben und keine sonderzeichen etc. Sind gleiche alle Daten weg und das obwohl die HDD/SSD noch funktioniert. Einfach ausbauen, in ein anderen rechner rein ( wegen meiner auch zur not an nem windows system ) das PW eingeben und daten rüberkopieren ist wunschdenken.

gibs denn ne möglichkeit die hardware einheit der 840ger evos für LUKS zu nutzen ? das wär SUPER !

OS unabhängig - mhhh also das ist ein schlechter witz ... EFI/UEFI und was es noch alles gibt in zig ausführungen und und und sollte die hardware gänzlich unabhängig machen. Das einzige was EFI/UEFI geschafft haben ist das totale chaos. Windows Linux ( versch. distries ) ist bei der nutzung des EFI/UEFI der blanke horror. Ich habe alles an EFI/UEFI runtergeschmissen, meine systeme in den "klassischen" bios mode versetzt oder einfach ohne efi installiert und grub-64-efi installiert fertig. Grub bietet doch alles was man braucht und vor allem : ES FUNKTIONIERT !

Das gleiche sehe ich nun bei den implementierungen der verschlüsselungstechnik. Es mag bei dem einen oder anderen funktionieren - soweit so gut - gibs aber fehler oder kleine konfigurations probleme ( ATA PW mit HD parmsetzen, nur 8 Buchstaben und keine sonderzeichen etc. Sind gleiche alle Daten weg und das obwohl die HDD/SSD noch funktioniert. Einfach ausbauen, in ein anderen rechner rein ( wegen meiner auch zur not an nem windows system ) das PW eingeben und daten rüberkopieren ist wunschdenken.

gibs denn ne möglichkeit die hardware einheit der 840ger evos für LUKS zu nutzen ? das wär SUPER !

AFAIK gibt es da bisher nur Implementierungen unter/für Winodws, die das nutzen. Außer halt dem ATA Security Feature Set ("BIOS/HDD Passwort". Sonst scheint das nur über BitLocker in Form von eDrive oder die TCG OPAL nutzenden Lösungen wie WinMagic Data Security zu gehen.gibs denn ne möglichkeit die hardware einheit der 840ger evos für LUKS zu nutzen ? das wär SUPER !

moderne ssds haben ienen code auf dem etikett, mit dem man sie wieder entsperren kann, wenn man das passwort nicht mehr kennt.

die cryptoeinheit würde ich nicht benutzen wollen (weder direkt, noch per luks), da man nicht nachsehen kann, ob die die crypto ordentlich machen. ich vertrau da lieber auf luks

die cryptoeinheit würde ich nicht benutzen wollen (weder direkt, noch per luks), da man nicht nachsehen kann, ob die die crypto ordentlich machen. ich vertrau da lieber auf luks

Dabei werden aber alle Daten auf der SSD gelöscht. Zumindest die mir bekannten Implementierungen (vielleicht sieht der Standard das sogar so vor?) führen quasi einen Secure Erase aus wenn man das vergessene Passwort resetten will.moderne ssds haben ienen code auf dem etikett, mit dem man sie wieder entsperren kann, wenn man das passwort nicht mehr kennt.

Es ist halt immer ein Abwägen aus Komfort, Sicherheit und Offenlegung des Codes.die cryptoeinheit würde ich nicht benutzen wollen (weder direkt, noch per luks), da man nicht nachsehen kann, ob die die crypto ordentlich machen. ich vertrau da lieber auf luks

Unter Linux setze ich auch auf meist auf LUKS, da brauche ich selten das letzte Quäntchen Performance. Oder es sind Rechner ohne wirkliche Privatsphäre (Monitoring-Server für Statistiken und zur Überwachung von Serverausfällen, Internet-"Terminal", welches max. 2x im Jahr zum Ausdrucken eines DB-Tickets benutzt wird, ein altes Laptop, welches nur noch in der Ecke liegt und für den "Notfall" funktionsfähig gehalten wird, usw.), auf denen ich auf jegliche Verschlüsselung verzichte.

Unter Windows setze ich die Verschlüsselung der SSD selbst dagegen gerne ein. Auf meinem T500, weil TrueCrypt mir deutlich zu viel CPU und Akku gekostet hat und inzwischen auch Windows 8 drauf ist, mit dem TrueCrypt ja nicht kompatibel ist. Da nutze ich das ATA-Security-Feature. Wirklich Geheimes ist da auch nicht drauf und für den gewöhnlichen Dieb oder eine Hausdurchsuchung sollte das genug Sicherheit bieten. Auf der HDD im Ultrabay läuft dann Bitlocker.

Auf meiner Workstation möchte ich auch keine Performance verlieren und habe auch hier Windows 8, daher kein TrueCrypt möglich. Deswegen setze ich hier auf eDrive (Bitlocker + TPM + SED).

Eine weitere Workstation von mir, die in der Uni steht, hat ebenfalls Windows 8 und daher kein TrueCrypt - da aber kein SED verbaut ist, nutze ich hier BitLocker. Da die auch meist nur zum Tippen, Surfen und ein bisschen Programmieren gebraucht wird, kann ich auch hier auf das bisschen Performance verzichten und ein Xeon X3220 hat auch schon genug Power, auch ohne AES-NI.

Ist eben immer eine Frage, wie viel Schutz es bieten soll/muss und wie viel man dafür bereit ist zu opfern.

linrunner

Ubuntuversteher

- Registriert

- 22 Juni 2007

- Beiträge

- 13.078

"Nein" hätte doch völlig gereicht ...AFAIK gibt es da bisher nur Implementierungen unter/für Winodws, die das nutzen. Außer halt dem ATA Security Feature Set ("BIOS/HDD Passwort". Sonst scheint das nur über BitLocker in Form von eDrive oder die TCG OPAL nutzenden Lösungen wie WinMagic Data Security zu gehen.

speefak

New member

- Registriert

- 24 Sep. 2011

- Beiträge

- 35

bei den SSD geschwindigkeiten spielt der bandbreitenverlust der SSD bei verschlüsselung doch keine rolle. Ich habe hier noch 6 Jahre alte Samsung spinpoints im Desktop rechner, mit luks verschlüsselt. bei Windows merke ich schon ein unterschied zur SSD. Mein Linux allerdings ist wenn es hochgefahren ist nicht langsamer als wenn es auf ner SSD läuft ( auch ohne verschlüsselung ). SSD macht nur beim booten und datenbanken vllt sinn, aber ansonsten sehe ich für mich per. da kein signifikanten vorteil einer SSD.

die IT Pest Windows ist da anders. hab grad wieder nen install marathon hinter mir, ich hasse windows einfach nur noch. hoffenlich ist damit echt bald schluss, vom handymarkt sind ja schon fast weg.

die IT Pest Windows ist da anders. hab grad wieder nen install marathon hinter mir, ich hasse windows einfach nur noch. hoffenlich ist damit echt bald schluss, vom handymarkt sind ja schon fast weg.

think_pad

Well-known member

- Registriert

- 20 Feb. 2014

- Beiträge

- 5.863

- Registriert

- 20 Apr. 2007

- Beiträge

- 71.975

Zumindest sollte es mit einem Notebook der gleichen Modellreihe/Generation funktionieren, solange m.E. nicht der Sicherheitschip aktiviert ist.

Aber ich habe dennoch meine Zweifel, ob die sog. Hardwareverschlüsselung funktioniert, wie oben beschrieben.

Nach meinem Kenntnisstand verhindert das HDD-Passwort lediglich den Zugriff auf die Platte, verschlüsselt aber nichts. - Hierzu benötigt man Laufwerke, die FDE (Full Disk Encryption) unterstützen.

Siehe auch: http://support.lenovo.com/en/documents/ht002240

Aber ich habe dennoch meine Zweifel, ob die sog. Hardwareverschlüsselung funktioniert, wie oben beschrieben.

Nach meinem Kenntnisstand verhindert das HDD-Passwort lediglich den Zugriff auf die Platte, verschlüsselt aber nichts. - Hierzu benötigt man Laufwerke, die FDE (Full Disk Encryption) unterstützen.

Siehe auch: http://support.lenovo.com/en/documents/ht002240

Zuletzt bearbeitet:

ThinkBrett

Active member

- Registriert

- 6 März 2011

- Beiträge

- 3.750

Die Samsung verschlüsselt alles, auch wenn kein PW gesetzt ist. Rücksetzen kann man es afair auch ohne es zu kennen, dann verliert man aber alle Daten die drauf sind.

Wenn ich die Samsung aber in ein anderes Book einbaue, sind die Daten doch wieder da, also wie ? ->verschlüsselt alles auch ohne gesetztes PW?

Lpz3sn

Active member

- Registriert

- 30 Dez. 2006

- Beiträge

- 3.296

sie kann wenn sie soll... die frage ist nur, wo der schlüssel liegt. wenn dieser im drive liegt, läuft sie natürlich auch in einem anderen host.

class0 müsste hardware vollverschlüsselung sein

class0

Benutzer können ein BIOS-Passwort festlegen, um je nach System- oder BIOS-Unterstützung den Class 0-Sicherheitsmodus zu aktivieren. Hierdurch wird der Schutz der Daten vor dem Aufruf des Boot-Laders aktiviert.

TCG Opal

Der Sicherheitsmodus kann mithilfe von spezieller Software geändert werden, deren Aufgabe der Schutz von Benutzerdaten auf dem Speichergerät ist.

Encrypted Drive

Die Funktion Encrypted Drive von BitLocker® bietet Laufwerksverschlüsselungen in Windows® 8 und Windows Server® 2012.

class0 müsste hardware vollverschlüsselung sein

class0

Benutzer können ein BIOS-Passwort festlegen, um je nach System- oder BIOS-Unterstützung den Class 0-Sicherheitsmodus zu aktivieren. Hierdurch wird der Schutz der Daten vor dem Aufruf des Boot-Laders aktiviert.

TCG Opal

Der Sicherheitsmodus kann mithilfe von spezieller Software geändert werden, deren Aufgabe der Schutz von Benutzerdaten auf dem Speichergerät ist.

Encrypted Drive

Die Funktion Encrypted Drive von BitLocker® bietet Laufwerksverschlüsselungen in Windows® 8 und Windows Server® 2012.

Wenn ich die Samsung aber in ein anderes Book einbaue, sind die Daten doch wieder da, also wie ? ->verschlüsselt alles auch ohne gesetztes PW?

Ja, weil kein Passwort gesetzt ist. Das Passwort ist nicht für die Verschlüsselung direkt zuständig sondern für den Zugriff auf den Schlüssel.