Lenovo weiß es, deswegen weisen sie ja auf ihrer Webseite schon drauf hin. Die entsprechenden BIOS Updates wurden von Lenovo ja auch zurückgezogen. Und Microsoft hat nichts damit zu tun, wenn Intel neue Microcodes rausbringt, die dann Bluescreens verursachen.

- - - Beitrag zusammengeführt - - -

Auch hier interessant, dass der Zorn wieder nicht gegen denjenigen geht, der das Problem verursacht. Intel hat das Problem verursacht. Intel hat versucht, es mit Microcode Updates zu stopfen, die noch mehr Probleme verursachen.

Wenn, dann verklag also Intel oder frag Intel, ob die ihre Microcode Updates nicht testen.

Ja Lenovo hat das Biosupdate für das T440(s) aber noch nicht zurückgezogen - würde das denen gerne nochmal mitteilen....

Konnte auch nur eine Biosversion downgraden und habe jetzt erstmal nur einen der Fixes aktiviert. Fürs Tagelange testen fehlen mir die Nerven.

Ob nun der Biospatch, der Windowspatch oder ev. auch beide die Bluescreens verursachen kann ich beim besten willen nicht beurteilen.

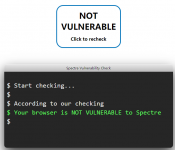

Hier mal das ergebnis eines älteren Desktops mit

32bit Windows 1703 mit allen Updates:

Microsoft Windows [Version 10.0.15063]

(c) 2017 Microsoft Corporation. Alle Rechte vorbehalten.

C:\Users\xxx\Downloads>SpecuCheck.exe

SpecuCheck v1.0.4 -- Copyright(c) 2018 Alex Ionescu

https://ionescu007.github.io/SpecuCheck/ -- @aionescu

-------------------------------------------------------

Mitigations for CVE-2017-5754 [rogue data cache load]

-------------------------------------------------------

[-] Kernel VA Shadowing Enabled: no

+---> with User Pages Marked Global: no

+---> with PCID Flushing Optimization (INVPCID): no

Mitigations for CVE-2017-5715 [branch target injection]

-------------------------------------------------------

[-] Branch Prediction Mitigations Enabled: no

+---> Disabled due to System Policy (Registry): no

+---> Disabled due to Lack of Microcode Update: yes

[-] CPU Microcode Supports SPEC_CTRL MSR (048h): no

+---> Windows will use IBRS (01h): no

+---> Windows will use STIPB (02h): no

[-] CPU Microcode Supports PRED_CMD MSR (049h): no

+---> Windows will use IBPB (01h): no

Auch nicht schlecht da hat MS echt ganze Arbeit geleistet und zusätzlich gut informiert :thumbup: Ist ein Core2Duo.

Auf einem R500 mit 64bit Windows (auch Core2Duo) ist CVE-2017-5754 Softwareseitig gepatcht ...

Naja ein riesen Durcheinander.

- - - Beitrag zusammengeführt - - -

Sicher, aber in den Posts wurden Microsoft und Lenovo genannt. Ausschließlich. Als hätten die die ganze Problematik verursacht. Und das ist Unsinn, denn die können nun gerade gar nichts dafür.

Die tatsächlichen Probleme mit den Microcode Updates tauchen ja wohl auch erst auf, seitdem die Software gefixt ist. Insofern ist die Frage, wie viel Lenovo dort selber hätte vorher testen können. Dass die Updates schnell an den Nutzer raus mussten, dürfte wohl niemand anzweifeln.

Ja das stimmt natürlich auch. Bekleckern sich aber alle nicht mit Ruhm (intern wurde angeblich 6 Monate getestet)

Läuft den dein 540er mit dem älteren Bios und Windowsupdate stabil ?

- - - Beitrag zusammengeführt - - -

- - - Beitrag zusammengeführt - - -

Ich hab hier 16 t440s im Betrieb und seit ein paar Tagen stehen die Mitarbeiter bei mir Schlange weil die Dinger ständig mit Bluescreens Abschmieren.

....

Welche Biosversion würde mich mal interessieren, dann könnte man mal vergleichen.

Schönes WE an alle